GPS Tracker – Ortungsdienstleistungen

Unsere Geräte können die Position mittels GPS bis auf 10 Meter genau jederzeit bekanntgeben und ohne GPS-Empfang an Land die Position bis zu 200 Meter genau entweder an unser eigenes GPS-Portal senden oder Sie per SMS benachrichtigen

Wenn Hacker Ihr Auto entdeckt haben sind wir Ihr erster Ansprechpartner

Mit einer erfolgreichen Kooperation im Bereich der Auto Forensik sind wir in der Lage, von einer Vielzahl von KFZ-Modellen einerseits die motorbezogenen Daten computerforensisch zu analysieren und andererseits die Daten des Onboard Entertainment-Systems auszuwerten.

Don’t play with your security

Eine volle End-zu-End Verschlüsselung sämtlicher Klienten endet für die Computerforensic & more damit, wenn sich die Daten mit einem kryptographischen Verfahren gesichert von unserem eigenen in Wien befindlichen computerforensischen Labor auf Ihrem Netzlaufwerk Ihrer Kanzlei befinden. Sämtliche verschlüsselte Daten werden für Sie exklusiv auf unserer eigenen internen Cloud-Lösung für einen Download bereitgestellt.

Early Case Assessment für einen Cyberforensik-Vorfall!

Für die IT-Forensik ist der Speicherinhalt eines vermeintlich gehackten Systems von sehr großer Bedeutung. Viele der heutigen Trojaner / Malware hinterlassen nur mehr selten viele Spuren auf der Festplatte.

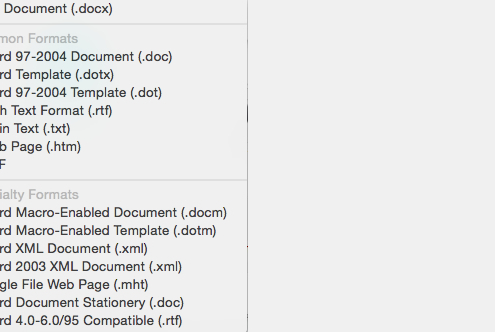

File signatur analyse

In der Windows Welt haben wir gelernt, dass wir Dateien mit einem Dateinamen versehen und zu der jeweiligen zu speichernden Applikation die passende Endung hinzufügen. In machen Programmen haben wir bei der Speicherung die Möglichkeit, aus einer Vielzahl von Dateiendungen zu wählen.

Die 0 und 1 der IT

Als IT Gutachter und Computerforensiker sollte man die Bedeutung der vielen Nullen und Einsen ganz genau kennen.

Um den Inhalt eines Speichermediums auslesen und interpretieren zu können, stehen einem Forensiker verschiedene Freeware- bzw. kommerzielle Programme zur Verfügung.

Die Top10 Schwachstellen aller Zeiten zusammengestellt vom US-Cert Team

Das US-Cert Team hat mit der Nummer TA15-119A die Aufstellung der Creme de la Creme der schwersten und am häufigsten angewandten Schwachstellen vorgestellt, mit denen man Ihre PCs und Server mit Schadsoftware versehen kann

Tatort IT

Security Konferenz im Novomatic Forum am 28.04.2015 Die IT-Fachkonferenz Security setzt sich mit den wichtigsten Sicherheitsfragen in und für Unternehmen auseinander.

Implementierung eines dreistufigen Sicherheitskonzepts

Computer Forensic & more steht Ihnen entweder für konzeptionelle Herausforderungen oder für Implementierungen vieler IT-sicherheitsrelevanten Themen zum Schutz Ihrer Infrastruktur gerne zur Verfügung, was wir Ihnen anhand des folgenden Beispiels darlegen möchten:

Choose your own Device

Im neu ausgestatteten Büro der Computerforensic & more GmbH wurde der Trend von CowD (Choose your own Device) umgesetzt.